近期更新

09.21

解决方案参考此贴:三个步骤隐藏真实服务器IP,保护你的源站;

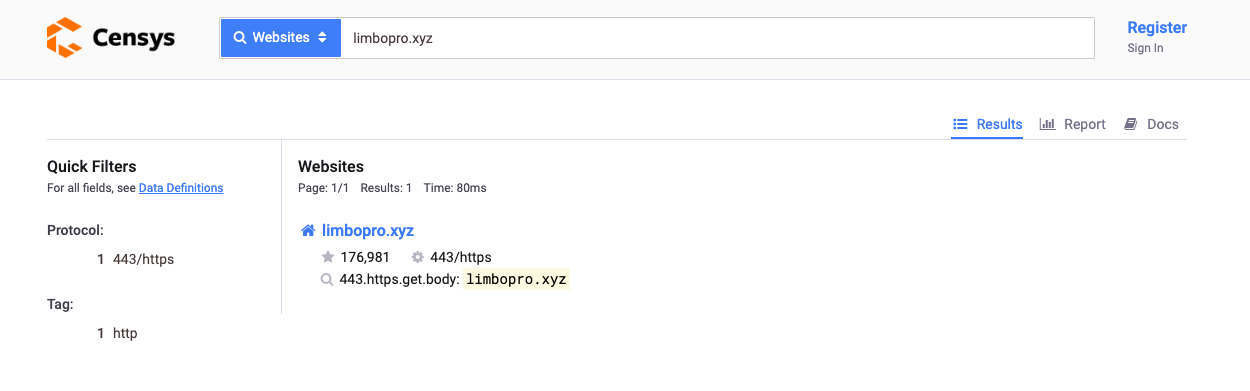

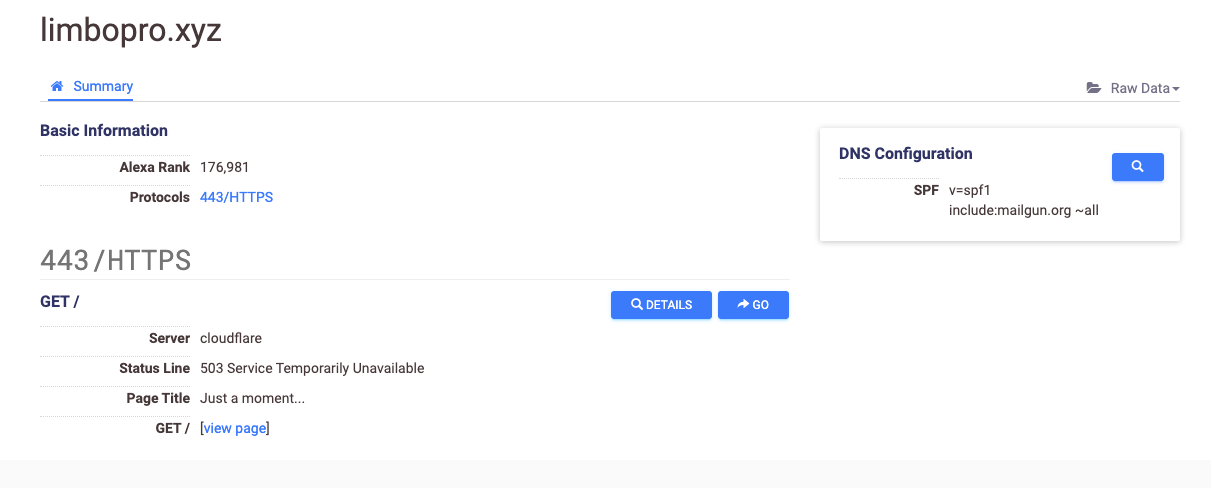

源站IP泄露检测步骤

1.进入 https://censys.io/;

2.输入需要检测的域名;

3.点击查看结果中是否泄露;

4.如果已被扫描则会在结果中出现你的源站IP;

5.另,如你一开始没有使用CDN;则你源站IP必定泄露了;

以上;请务必参考 三个步骤隐藏真实服务器IP更换IP+套CDN处理;

via https://censys.io/ 检测结果;

DDOS安全知识相关

配置好CDN加速之后,对源站IP的保护也至关重要。了解以下知识,可以涨些许姿势;

本文,旨在帮助你更好的保护好你的Web服务,尽可能减少损失。

Censys.io 搜索引擎介绍

“Censys是一款搜索引擎,它允许计算机科学家了解组成互联网的设备和网络。Censys由因特网范围扫描驱动,它使得研究人员能够找到特定的主机,并能够针将设备、网站和证书的配置和部署信息创建到一个总体报告中。”

Censys.io 相关资料

1.源站ip是否隐藏?或泄露用这个查 Censys.io

2.Censys.io 介绍:一款洞察互联网秘密的新型搜索引擎

3.如何检测:进入 https://censys.io/,查看你的域名看看是否存在泄露;

4.更多参考:三个步骤隐藏真实服务器IP

如何防止入站扫描找到隐藏在CDN后的源站服务器IP?

其实小站确实不需要,大站硬抗。快速简单粗暴直接且有效的解决方案代码实现如下:(此脚本针对Cloudflare)

#!/bin/bash

# Name : Anti IP Leakage

# Author: Zhys

# Date : 2019

# 禁止来自IPv4的所有HTTP/S访问请求

iptables -I INPUT -p tcp --dport 80 -j DROP

iptables -I INPUT -p tcp --dport 443 -j DROP

# 对Cloudflare CDN IPv4地址开放HTTP/S入站访问

for i in `curl https://www.cloudflare.com/ips-v4`; do iptables -I INPUT -s $i -p tcp --dport 80 -j ACCEPT; done

for i in `curl https://www.cloudflare.com/ips-v4`; do iptables -I INPUT -s $i -p tcp --dport 443 -j ACCEPT; done

# 禁止来自IPv6的所有HTTP/S访问请求

ip6tables -I INPUT -p tcp --dport 80 -j DROP

ip6tables -I INPUT -p tcp --dport 443 -j DROP

# 对Cloudflare CDN IPv6地址开放HTTP/S入站访问

for i in `curl https://www.cloudflare.com/ips-v6`; do ip6tables -I INPUT -s $i -p tcp --dport 80 -j ACCEPT; done

for i in `curl https://www.cloudflare.com/ips-v6`; do ip6tables -I INPUT -s $i -p tcp --dport 443 -j ACCEPT; done

# 保存iptables配置

iptables-save

ip6tables-save

# 注意:80/443为默认HTTP/S协议通讯使用端口,若实际应用使用非80/443端口进行,请依葫芦画瓢自行修改脚本

# Ubuntu系统可以使用UFW则类似:for i in `curl https://www.cloudflare.com/ips-v4`; do ufw allow proto tcp from $i to any port 80; done

# 基于Linux系统兼容性考虑脚本使用iptables配置系统防火墙,请自行根据各自系统、防火墙不同做相应配置调整实施

其他相关

版权属于:毒奶

联系我们:https://limbopro.com/6.html

毒奶搜索:https://limbopro.com/search.html

番号搜索:https://limbopro.com/btsearch.html

机场推荐:https://limbopro.com/865.html IEPL专线/100Gb/¥15/月起(最高享8折优惠)

毒奶导航:https://limbopro.com/daohang/index.html本文链接:https://limbopro.com/archives/997.html · 镜像:https://limbopro.github.io/archives/997.html

本文采用 CC BY-NC-SA 4.0 许可协议,转载或引用本文时请遵守许可协议,注明出处、不得用于商业用途!